Esta semana no ha sido la mejor para Twitch. Luego del hackeo que sufrió a manos de terceros, ocurrió un extraño incidente durante la madrugada del viernes: una fotografía de Jeff Bezos apareció como imagen de fondo en varias de sus listas de juegos más populares.

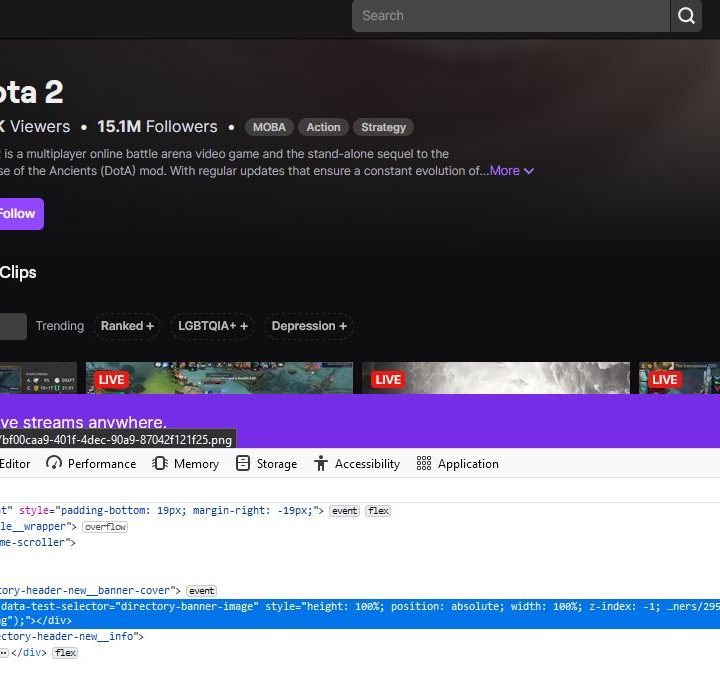

Los usuarios notaron que algo extraño se veía en las páginas de títulos como Grand Theft Auto V o DOTA 2, que suelen estar entre las más visitadas. Y un rápido análisis al código fuente de ambas dejó al descubierto una curiosa fotografía del fundador de Amazon, compañía propietaria de Twitch.

La situación ya fue normalizada y la imagen retirada. Hasta el momento, nadie de la plataforma se ha referido al incidente, pero es fácil especular con que está relacionado a la filtración de seguridad en la que un hacker consiguió lo que sería básicamente el código fuente completo de Twitch en un archivo de más de 125 GB.

Hasta ahora, ni siquiera en Twitch tienen claro el alcance del hackeo y no se sabe qué tipo de información de usuarios está comprometida. Según Twitch, las credenciales de las cuentas de la plataforma no parecen haberse filtrado, pero por tratarse de una investigación en curso, aquello aún no se puede confirmar. Asimismo, los números de tarjetas de crédito quedan fuera del hackeo al no estar almacenadas dentro de Twitch.

De acuerdo con exempleados de la compañía en un reporte de The Verge, estos problemas de Twitch eran de esperarse porque la plataforma nunca le ha puesto demasiado énfasis a la seguridad, en cambio, han enfocado todos sus esfuerzos a lo que genera más dinero.