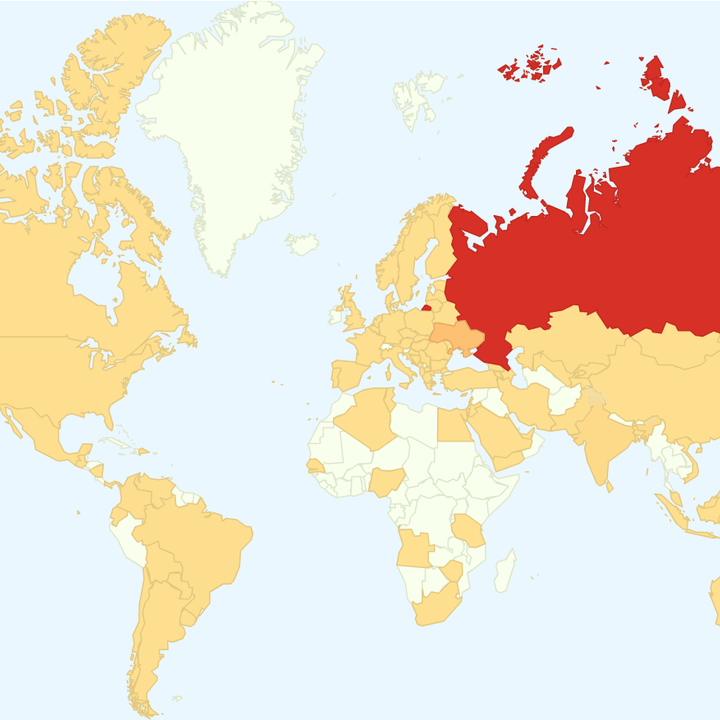

Como te habíamos informado, el pasado viernes 12 de mayo la firma de ciberseguridad Avast dio a conocer un ataque masivo de ransomware que afectó a más de 75.000 víctimas en 99 países. Ahora, este número incrementó a más de 126,000 afectados en 104 países reportados el sábado por la tarde, y continúa creciendo. Mientras que la mayoría de los objetivos se localizaron en Rusia, Ucrania y Taiwán, otras víctimas han sido identificadas en Europa y en los Estados Unidos.

La compañía española de telecomunicaciones Telefónica fue una de las afectadas, al igual que los hospitales de todo el Reino Unido. Según The Guardian, los ataques en los Estados Unidos afectaron al menos a 16 instalaciones del Sistema Nacional de Salud (NHS) y comprometieron directamente los sistemas de tecnología de información (TI) que se usan para garantizar la seguridad de los pacientes.

El ransomware de WanaCryptOR, o WCry, se basa en una vulnerabilidad que se identificó en el protocolo de bloqueo de mensajes de Windows Server, el cual se corrigió en las actualizaciones de seguridad de Marzo del 2017 de Microsoft, informa Kaspersky Labs. La primera versión de WCry fue identificada en febrero y desde entonces ha sido traducida a 28 idiomas diferentes.

Microsoft ha respondido al ataque con un artículo en su blog de Windows Security, donde reforzó el mensaje de que actualmente las PCs Windows que ejecutan los últimos parches de seguridad están a salvo del malware. Además, Windows Defenders ya había sido actualizado para proporcionar protección en tiempo real.

«El 12 de mayo del 2017 hemos detectado un nuevo ransomware que se propaga como un gusano, mediante el aprovechamiento de las vulnerabilidades que se han corregido previamente», publicó Microsoft. «Si bien las actualizaciones de seguridad se aplican automáticamente en la mayoría de los equipos, algunos usuarios y empresas pueden retrasar la implementación de estos parches. Desafortunadamente, el malware conocido como WannaCrypt parece haber afectado a los equipos que no han aplicado el parche para estas vulnerabilidades. Mientras que el ataque se está desarrollando, recordamos a los usuarios que instalen MS17-010 si aún no lo han hecho. »

La declaración continuó: «La telemetría antimalware de Microsoft inmediatamente recogió los signos de esta campaña. Nuestros expertos en sistemas nos dieron visibilidad y contexto en este nuevo ataque a medida que se presentó, permitiendo que Windows Defender Antivirus pueda presentar una defensa en tiempo real. Mediante el análisis automatizado, el aprendizaje de máquinas y el modelado predictivo, pudimos protegernos rápidamente contra este malware».

La única manera de protegerte contra WCry es asegurarte de que tu computadora con Windows esté totalmente cubierta con las últimas actualizaciones. Si ha estado siguiendo el programa de Patch Tuesday de Microsoft y ejecutando al menos Windows Defender, tus máquinas deberían estar protegidas, aunque siempre es una buena idea tener una copia de seguridad sin conexión de los archivos más importantes para que no puedan ser tocados por un ataque de este tipo.