Los nostálgicos son bastante ávidos a bajar emuladores en el PC para jugar versiones de clásicos de Nintendo o Sega. Y uno de los títulos quizás más descargados, son de la saga de Mario Bros.

Y ahora la gente de Bleeping Computer advierte sobre Super Mario 3: Mario Forever, ya que un malware podría infectar tu computadora.

Super Mario 3: Mario Forever es un remake gratuito del clásico juego de Nintendo desarrollado por Buziol Games y lanzado para la plataforma Windows en 2003.

Los investigadores de Cyble descubrieron que los actores de amenazas están distribuyendo una muestra modificada del instalador de Super Mario 3: Mario Forever, distribuida como un archivo ejecutable autoextraíble a través de canales desconocidos.

Es probable que el juego troyano se promueva en foros de juegos, grupos de redes sociales o se envíe a los usuarios a través de publicidad maliciosa, SEO negro, etc.

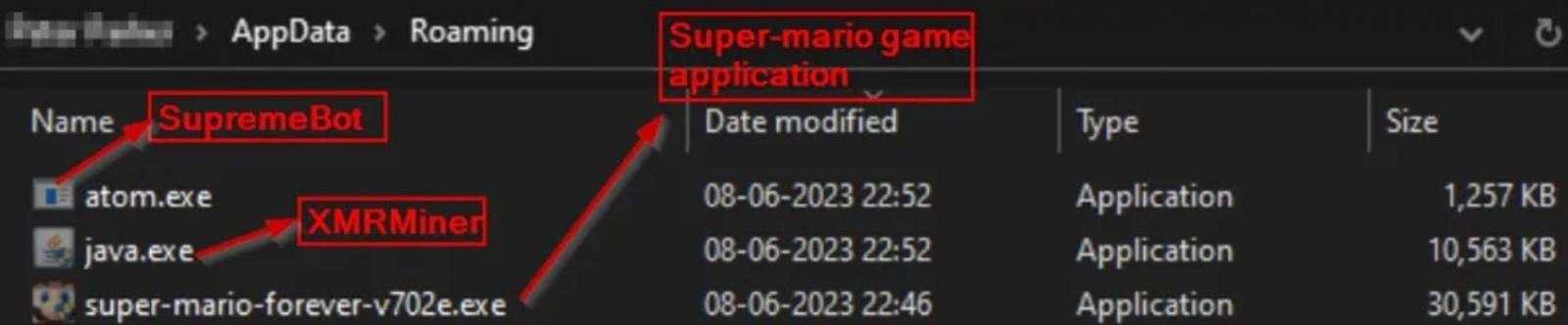

El archivo contiene tres ejecutables, uno que instala el juego legítimo de Mario («super-mario-forever-v702e.exe») y otros dos, «java.exe» y «atom.exe», que se instalan discretamente en el directorio AppData de la víctima durante la instalación del juego.

Una vez que los ejecutables maliciosos están en el disco, el instalador los ejecuta para ejecutar un minero XMR (Monero) y un cliente de minería SupremeBot.

El archivo «java.exe» es un minero de Monero que recopila información sobre el hardware de la víctima y se conecta a un servidor de minería en «gulf[.] MoneroOcean[.] stream» para comenzar a minar.

SupremeBot («atom.exe») crea un duplicado de sí mismo y coloca la copia en una carpeta oculta en el directorio de instalación del juego.

A continuación, crea una tarea programada para ejecutar la copia que se ejecuta cada 15 minutos indefinidamente, escondiéndose bajo el nombre de un proceso legítimo.

El proceso inicial finaliza y el archivo original se elimina para evitar la detección. Luego, el malware establece una conexión C2 para transmitir información, registrar el cliente y recibir la configuración de minería para comenzar a minar Monero.

Finalmente, SupremeBot recupera una carga útil adicional del C2, llegando como un ejecutable llamado «wime.exe».

Estos datos robados incluyen información almacenada en navegadores web, como contraseñas almacenadas y cookies que contienen tokens de sesión, billeteras de criptomonedas y credenciales y tokens de autenticación para Discord, Minecraft, Roblox y Telegram.

También puede crear capturas de pantalla del escritorio de Windows de la víctima o usar cámaras web conectadas para capturar medios. Todos los datos robados se almacenan localmente antes de ser exfiltrados al servidor C2.

El ladrón de información es capaz de evadir Windows Defender deshabilitando el programa si la protección contra manipulaciones no está habilitada. Si no, agrega su proceso a la lista de exclusión del Defensor.

Además, el malware modifica el archivo de hosts de Windows para perjudicar la comunicación de los productos antivirus populares con los sitios de la empresa, impidiendo su funcionamiento regular y efectividad.