Vivimos en una era donde los datos fluyen libremente. Cualquier persona con conexión a internet tiene prácticamente toda la información del mundo al alcance de un clic. Con la explosiva expansión de la web, la capacidad de compartir conocimientos también ha complicado los problemas de identidad. Si los navegadores comerciales más conocidos, incluso con las últimas mejores en seguridad y privacidad, no son suficientes, necesitas otra opción mas drástica. Y para eso necesitas saber qué es y cómo usar Tor.

Muchos están justificadamente preocupados por el robo o la visualización de su información personal, incluidos los registros bancarios, tarjeta de crédito, el navegador y el historial de inicio de sesión. No solo las agencias gubernamentales pueden rastrear los movimientos en línea de una persona, sino también las corporaciones, que se han vuelto más audaces al usar esa información para dirigirse a los usuarios con anuncios.

Los acuerdos de licencia de usuario, las aplicaciones para celulares, los asistentes para el hogar inteligente y muchos programas gratuitos tienen cláusulas que permiten a las compañías registrar y vender datos sobre tus preferencias de compra, hábitos de navegación y otra información. Como dice el dicho: «El hecho de que seas paranoico no significa que alguien no vaya a atraparte».

Cabe señalar que Tor se puede usar para acceder a contenido ilegal en la «dark web», y Digital Trends en Español no aprueba ni fomenta este comportamiento.

¿Por qué internet no es tan seguro como crees?

En este clima de recopilación de datos y preocupaciones de privacidad, el navegador Tor se ha convertido en tema de discusión y notoriedad. Al igual que muchos fenómenos subterráneos en internet, se entiende poco y está envuelto en el tipo de misticismo tecnológico que las personas a menudo atribuyen a cosas como piratería informática.

Tor (The onion router, por sus siglas en inglés), es un software que permite a los usuarios navegar por la web de forma anónima. Desarrollado inicialmente por el Laboratorio de Investigación Naval en la década de 1990, los enrutadores de cebolla obtienen su nombre de la técnica de capas similares a este bulbo, que oculta información sobre la actividad y la ubicación del usuario.

Quizá, irónicamente, la organización recibió la mayor parte de su financiamiento de las ramas del gobierno de Estados Unidos durante años, que todavía ven a Tor como una herramienta para fomentar la democracia en los estados autoritarios.

Para comprender cómo puede Tor proteger la identidad de un usuario mientras navega por internet, necesitamos analizar sus orígenes. En su forma más básica, es una serie de conexiones entre computadoras a través de grandes distancias. Al principio, las PC estaban aisladas y no podían comunicarse entre ellas. A medida que la tecnología avanzó, los ingenieros pudieron vincularlas físicamente, creando las primeras redes.

Estas redes todavía requerían que las computadoras estuvieran relativamente cerca una de la otra, pero los avances en sistemas de fibra óptica permitieron conectarse en todos los continentes, permitiendo que naciera internet. Con la invención de wifi, internet satelital y puntos de acceso portátiles, ahora es más accesible que nunca y también más vulnerable.

Algunas computadoras guardan los datos almacenados en internet, incluidas sitios como Google, que se conocen como servidores. Un dispositivo utilizado para acceder a esta información, como un celular o tableta, se conoce como cliente. Las líneas de transmisión que conectan a los clientes con los servidores vienen en una variedad de formas, ya sean cables de fibra óptica o wifi, pero todas son conexiones.

Aunque los clientes inician conexiones para obtener información de los servidores, el flujo va en ambos sentidos. Los datos intercambiados a través de internet vienen en paquetes que contienen información sobre el remitente y el destino. Las personas y organizaciones específicas pueden usar estos datos para controlar quien realiza actividades ilegales o accede a datos ilícitos en internet, incluidas las agencias policiales, tu proveedor de servicios de internet y sus redes sociales.

No es solo el servidor el que puede ver estos datos. El análisis del tráfico web es un gran negocio, y muchas organizaciones, tanto privadas como gubernamentales, pueden monitorear los mensajes que fluyen entre clientes y servidores. Incluso una red wifi de cafetería o un punto de acceso al aeropuerto sin pretensiones podría ser un cibercriminal con la esperanza de obtener acceso a tus datos y venderlos al mejor postor.

Cómo Tor tiene la respuesta para una navegación segura

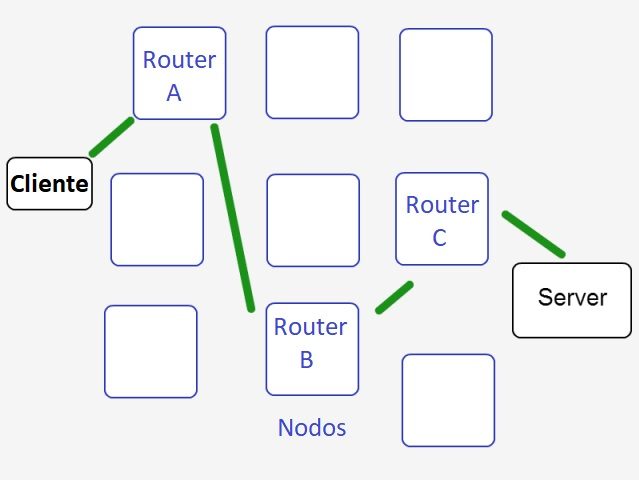

Hay dos aspectos críticos del enrutamiento cebolla que usa Tor. Primero, la red Tor está compuesta por voluntarios que usan sus computadoras como nodos. Durante la navegación normal, la información viaja a través de internet en paquetes. Sin embargo, cuando un usuario de Tor visita un sitio web, sus paquetes no se mueven directamente a ese servidor. Tor crea una ruta a través de nodos asignados aleatoriamente que el paquete seguirá antes de llegar al servidor.

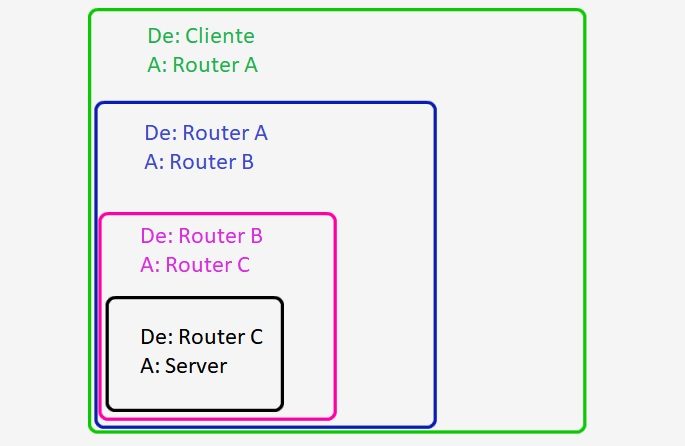

El otro aspecto fundamental del enrutamiento cebolla es la manera en que se construyen los paquetes. Por lo general, incluyen la dirección del remitente y el destino, como el correo postal. Cuando se usa Tor, los paquetes se envuelven en capas sucesivas como una muñeca de anidación.

Cuando el usuario envía el paquete, la capa superior le dice que vaya al enrutador A, la primera parada del circuito. Cuando está allí, despega la primera capa. La siguiente indica que envíe el paquete al enrutador B. El enrutador A no conoce el destino final, solo que el paquete vino del usuario y fue a B. El enrutador B despega la siguiente capa, pasando por la línea al enrutador C, y este proceso continúa hasta que el mensaje llega a su destino.

En cada parada, el nodo solo conoce el último lugar donde estaba el paquete y el siguiente lugar donde estará. Ningún nodo registra la ruta completa de datos, y tampoco nadie que observa el mensaje, suponiendo que sus primeros tres servidores estén configurados correctamente.

Cómo conseguir Tor

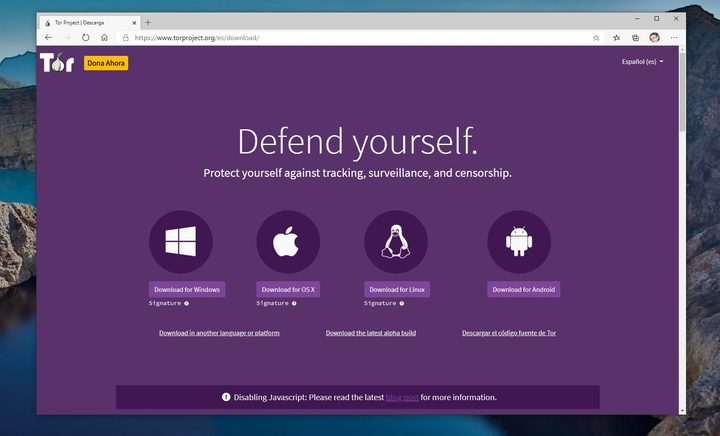

De acuerdo con los objetivos ideológicos del Proyecto Tor, es de uso gratuito. Simplemente descarga e instala el navegador, que es una versión modificada de Firefox y está disponible para Windows, macOS y Linux. Para la navegación móvil, hay una aplicación de Android llamada Orbot.

Los usuarios deben tener en cuenta que si bien el navegador Tor está preconfigurado para funcionar correctamente, los usuarios en redes con firewalls u otros sistemas de seguridad pueden experimentar dificultades. Además, ser descuidado al navegar puede comprometer el anonimato.

El sitio web de Tor tiene una lista completa de cosas que debes evitar hacer mientras usas el navegador, así como soluciones para cualquier problema que surja.

¿Qué es la deep web y cómo los servicios ocultos de Tor le permiten rastrearla?

Tor es valioso como herramienta para proteger la privacidad del usuario, pero no es su única función. El otro uso —infame— para Tor, es como una puerta de entrada a la dark web, la gran porción de la web que no está indexada por los motores de búsqueda.

Es posible que hayas escuchado el término dark web en el discurso popular, a menudo en tonos reservados para hombres de saco y, generalmente, por personas que no tienen muchos conocimientos de primera mano.

Ciertamente hay razones válidas para esto, pero gran parte de la dark web es relativamente mundana. Comprende todos los datos a los que no se puede acceder a través de una búsqueda convencional en el navegador, lo que puede sorprenderte saber que es mucho.

Atravesar internet no es diferente a explorar el océano. Al igual que la superficie de los océanos del mundo, la de internet está mapeada y es fácilmente accesible a través de la búsqueda de Google. Sabemos más sobre la superficie de la luna que las profundidades de nuestros océanos, cuyos secretos sin descubrir se encuentran debajo de la superficie y maniobran sobre las profundidades sin luz.

La mayor parte de internet (alrededor del 80 por ciento) está hecha de páginas desconocidas y a las que no accede la mayoría de las personas, bloqueadas y ocultas detrás de contraseñas y protocolos.

Tor permite que las páginas web, como los clientes, protejan su anonimato, configurando un servidor para conectarse con los clientes en un relé Tor en el medio. El servidor no necesita proporcionar la dirección IP y el usuario tampoco la rquiere, sino que usa una dirección de cebolla, un código de 16 caracteres que los clientes ingresan en lugar de una URL tradicional.

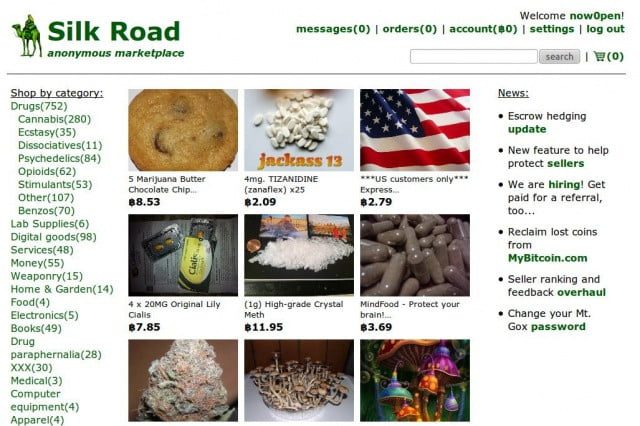

Las páginas ocultas en la red Tor comprenden una de las redes oscuras más famosas, que son aquellas a las que solo se puede acceder a través de protocolos específicos. Una frase como darknet evoca imágenes de negocios turbios y no sin motivo. Algunos de los sitios ocultos traficaban con bienes y servicios ilegales, como la Ruta de la Seda, una popular red oscura del mercado negro cerrada por el FBI en 2013.

¿Quién usa Tor y por qué?

El anonimato es el pan de cada día de Tor, y como tal, probablemente sea imposible obtener una visión precisa de su base de usuarios. Sin embargo, las tendencias específicas se hacen evidentes, y algunos defensores de Tor son especialmente expresivos sobre sus razones para usar el servicio.

Tor se ha hecho popular entre los periodistas y activistas en países que imponen restricciones a internet y la expresión de sus ciudadanos. Países como China son conocidos por censurar el acceso de sus ciudadanos a la web y Tor proporciona una forma de evitar este control. Para los denunciantes, Tor ofrece una vía segura para filtrar información a los periodistas.

Puede que no lo sepas, pero cuando Edward Snowden divulgó información sobre el programa PRISM de la NSA a las organizaciones de noticias, lo hizo a través de Tor. Sin embargo, no es necesario ser activista, luchador por la libertad o criminal para apreciar a Tor. Muchos académicos y ciudadanos comunes respaldan a Tor como una herramienta para mantener viva la privacidad y la libertad de expresión en la era digital.

A pesar de las buenas intenciones del proyecto original, Tor ha desarrollado una mala reputación en la prensa convencional, con cierta razón. Del mismo modo que las grandes ciudades pueden atraer un punto débil sórdido, el crecimiento de Tor y la cobertura que proporciona han creado un refugio para personas y actividades desagradables.

Cuando tienes un navegador de privacidad gratuito que se puede distribuir fácilmente y ofrece a los usuarios soporte y foros de la comunidad, no sorprende que algunas de esas comunidades se formen en torno a temas de mala reputación.

Para ser justos, que Tor permita que tales comunidades crezcan es preocupante. Sin embargo, es esencial tener en cuenta que la actividad criminal en Tor es una consecuencia del compromiso del proyecto con la libertad de expresión y no un objetivo.Al igual que con muchas cosas que son a la vez ventajosas y peligrosas, el uso de Tor no es inherentemente bueno o malo, sino más bien cómo eliges implementarlo.

¿Cuáles son las limitaciones, los riesgos y la seguridad general de Tor?

Si bien Tor es útil para navegar en la web de forma anónima, no está exento de problemas. Naturalmente, esto ha llamado la atención de organizaciones gubernamentales, como la NSA y el FBI, que consideran a Tor un objetivo de particular interés.

Si bien la red Tor está segura del análisis de tráfico, Tor es una versión modificada de Firefox y vulnerable a ataques y exploits como cualquier otro navegador. Al infectar la computadora de alguien con malware, los gobiernos y los ciberdelincuentes pueden rastrear las actividades del navegador, registrar pulsaciones de teclas, controlar cámaras web y videos de vigilancia, e incluso acceder y controlar de forma remota los dispositivos conectados a internet.

El simple hecho de usar Tor puede convertirte en un objetivo atractivo para el gobierno, incluso si solo lo usas con fines legales. Los documentos filtrados de la NSA han revelado que principalmente se centran en los «usuarios tontos», también conocidos como usuarios de Tor con poco conocimiento de seguridad en internet que la NSA puede usar para ganar puntos de apoyo en la red Tor.

Dado el acceso a suficientes nodos, la NSA (o cualquier otra persona) podría observar los paquetes que viajan y eliminan las capas y reconstruir la ruta recorrida por los datos.

No hay forma de estar completamente seguro en internet, y Tor no cambia esto. Al tomar precauciones razonables, es posible minimizar los riesgos de navegar con Tor, como usar el sitio web TorCheck para verificar que tu conexión a Tor sea segura. También, puedes incorporar una red privada virtual o VPN para proporcionar seguridad adicional para tus actividades digitales.

Sin embargo, Tor no puede hacer nada para proteger los datos que ingresas en un formulario, y los usuarios necesitarán programas separados que funcionen con sus protocolos y aplicaciones para eliminar sus datos. Como tal, existe un extenso Wiki comunitario para aplicaciones y software «Torificantes» para lograr exactamente eso.

Los usuarios deben deshabilitar los scripts y complementos como Adobe Flash, que puede funcionar independientemente de la configuración del navegador e incluso transmitir datos del usuario.

Torrenting, un proceso de intercambio de archivos en el que varias personas descargan diferentes partes de un archivo, compartiendo los bits que ya han descargado hasta que se completen los datos, también es algo que se debe evitar al usar Tor. Los programas Torrent transmiten tu dirección IP para que sus pares puedan conectarse y compartir datos, lo que frustra el punto de enrutamiento de cebolla.

Finalmente, cualquier persona que explore los servicios ocultos de Tor debe tener cuidado con el lugar donde hacen clic. Si bien muchas páginas son socialmente aceptables o al menos legales, como sitios para denunciantes o intercambios de Bitcoin, otras son refugios para el comportamiento inquietante, incluso criminal.

La cobertura de la oscuridad ayuda tanto a los rebeldes como a los monstruos, e incluso tropezar ingenuamente con una página web con contenido ilícito podría llevarte a problemas legales.

Para citar a alguien con su propia reputación famosa y controvertida, «El que pelea con monstruos debe tener cuidado para no convertirse en un monstruo, y si miras por mucho tiempo un abismo, el abismo también te mira a ti”.