Un grave problema de seguridad está afectando a los usuarios que están usando Microsoft Teams, así al menos lo confirma la empresa de ciberserguridad CyberArk.

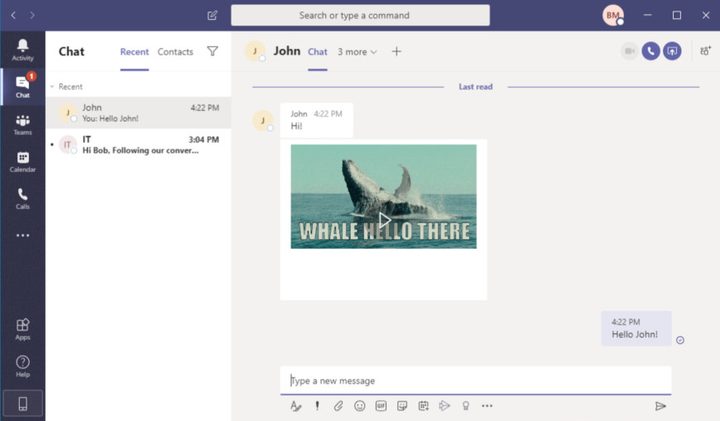

Se trata de la utilización de un archivo gif que al interactuar con el usuario en navegadores y computadores de escritorio, provoca un problema mayor de las contraseñas y datos.

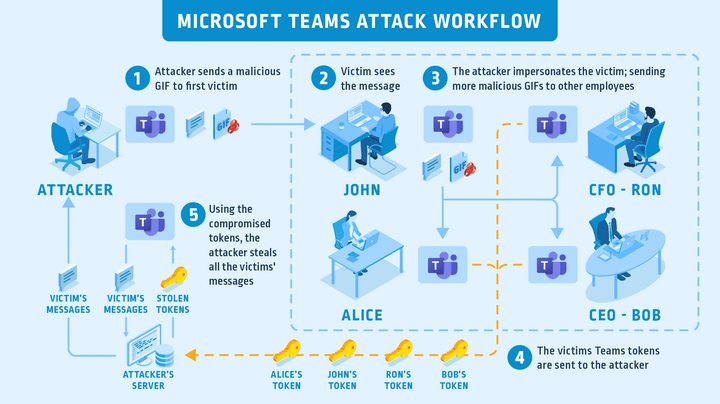

«Descubrimos que al aprovechar una vulnerabilidad de adquisición de subdominio en Microsoft Teams, los atacantes podrían haber usado un gif malicioso para raspar los datos del usuario y, en última instancia, hacerse cargo de la lista completa de cuentas de Teams de una organización. Dado que los usuarios no tendrían que compartir el gif, solo verlo, para verse afectado, las vulnerabilidades como esta tienen la capacidad de propagarse automáticamente. Esta vulnerabilidad habría afectado a todos los usuarios que usan la versión de escritorio o navegador web de Teams», describe CyberArk.

Cómo opera este código malicioso

Durante el examen de CyberArk de la plataforma Teams, el equipo descubrió que cada vez que se abría la aplicación, el cliente crea un nuevo token de acceso temporal, autenticado a través de login.microsoftonline.com. También se generan otros tokens para acceder a servicios compatibles como SharePoint y Outlook.

Se utilizan dos cookies para restringir los permisos de acceso al contenido, «authtoken» y «skypetoken_asm». El token de Skype se envió a teams.microsoft.com y sus subdominios, dos de los cuales fueron vulnerables a la adquisición de un subdominio.

«Si un atacante puede obligar de alguna manera a un usuario a visitar los subdominios que se han apoderado, el navegador de la víctima enviará esta cookie al servidor del atacante, y el atacante (después de recibir el token automático) puede crear un token de Skype», dice el equipo de CyberArk. «Después de hacer todo esto, el atacante puede robar los datos de la cuenta de los equipos de la víctima».

Para lograr esto, es necesario que el atacante emita un certificado para los subdominios comprometidos, solo posible probando la propiedad mediante pruebas como cargar un archivo en una ruta específica. Como los subdominios ya eran vulnerables, este desafío se superó, y al enviar un enlace malicioso al subdominio o al enviar a un equipo un archivo gif , esto podría llevar a la generación del token requerido para comprometer la sesión de Teams de la víctima. Como la imagen solo tenía que verse, esto podría afectar a más de un individuo a la vez.

Un portavoz de Microsoft le dijo al sitio Zdnet sobre el problema que, «abordamos el problema discutido en este blog y trabajamos con el investigador en Divulgación de Vulnerabilidad Coordinada. Si bien no hemos visto ningún uso de esta técnica en la naturaleza, hemos tomado medidas para mantener seguros a nuestros clientes».