Los hackers se están volviendo tan sofisticados con el malware que están haciendo que los enlaces parezcan un aviso sobre el tiempo de vacaciones de la empresa.

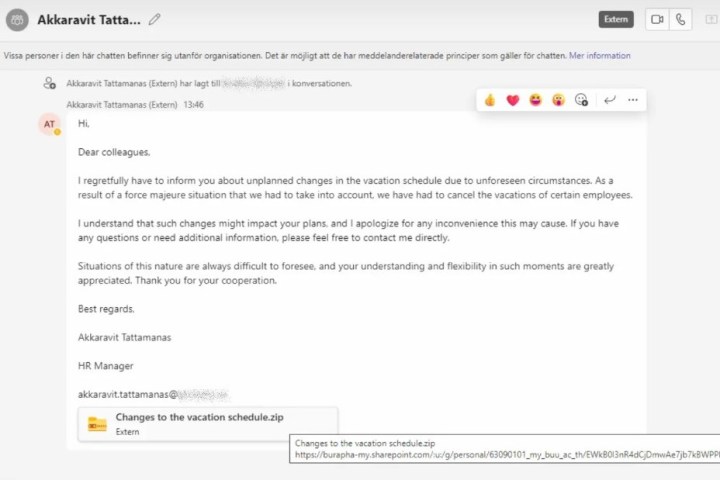

Se ha descubierto una nueva estafa de phishing llamada «DarkGate Loader» dirigida a Microsoft Teams. Se puede identificar con un mensaje y un enlace que dice «cambios en el horario de vacaciones». Hacer clic en este enlace y acceder a los archivos de .ZIP correspondientes puede dejarlo vulnerable al malware que se adjunta.

El equipo de investigación Truesec ha estado observando DarkGate Loader desde finales de agosto y señala que los hackers han utilizado un intrincado proceso de descarga que hace que el archivo sea difícil de identificar como nefasto.

Los hackers pudieron usar cuentas comprometidas de Office 365 para enviar el mensaje infectado con malware con el enlace «cambios en el horario de vacaciones» a través de Microsoft Teams. Truesec encontró las cuentas que fueron tomadas por los piratas informáticos para enviar el malware DarkGate Loader. Estos incluyen «Akkaravit Tattamanas» (63090101@my.buu.ac.th) y «ABNER DAVID RIVERA ROJAS» (adriverar@unadvirtual.edu.co).

El malware comprende un VBScript infectado oculto dentro de un LNK (un acceso directo de Windows). El equipo de investigación señala que el ataque es astuto debido a su URL de SharePoint, lo que dificulta que los usuarios se den cuenta de que es un archivo desafiado. El tipo de script cURL de Windows precompilado también hace que el código sea más difícil de identificar porque el código está oculto en el medio del archivo.

El script es capaz de determinar si el usuario tiene instalado el antivirus Sophos. De lo contrario, el malware puede inyectar código adicional, en un ataque llamado «cadenas apiladas», que abre un shellcode que crea un ejecutable de DarkGate que se carga en la memoria del sistema, agregó el equipo.

DarkGate Loader no es la única estafa de phishing que ha estado plagando a Microsoft Teams este verano. Un grupo de hackers rusos llamado Midnight Blizzard pudo usar un exploit de ingeniería social para atacar aproximadamente 40 organizaciones en agosto. Los hackers utilizaron cuentas de Microsoft 365 propiedad de pequeñas empresas que ya habían sido desafiadas y pretendieron ser soporte técnico para ejecutar ataques. Desde entonces, Microsoft ha abordado el problema, según Windows Central.

El otoño pasado, una tendencia común fueron las campañas de compromiso de correo electrónico comercial (BEC), que son estafas de phishing en las que un actor nefasto, disfrazado de jefe de empresa, envía un correo electrónico que parece una cadena de correo electrónico reenviado, con instrucciones a un empleado para enviar dinero.

Otro exploit infame fue la vulnerabilidad de día cero de Windows Follina. Los investigadores lo descubrieron en la primavera del año pasado y determinaron que permitía a los piratas informáticos acceder a la herramienta de diagnóstico de soporte de Microsoft que comúnmente se asocia con Microsoft Office y Microsoft Word.