NOTA: (in) Secure es una columna semanal que se sumerge en el tema de la ciberseguridad.

«Nadie en Google lee tu Gmail», escribió Suzanne Frey, directora de Seguridad, Confianza y Privacidad de Google en una reciente publicación del blog. De hecho, esa ha sido la postura de Google en materia de privacidad en cuanto al correo electrónico. Pero como apunta un informe del Wall Street Journal, las aplicaciones de terceros realmente están entrando, directamente, dentro de Gmail. Y, en lugar de refutar el acceso que tienen las aplicaciones de terceros, la publicación de blog de Google defiende la práctica. Por ello, te explicamos, a continuación, cómo evitar que terceros lean el correo electrónico.

CÓMO CAMBIAR TU CONFIGURACIÓN DE PRIVACIDAD

Numerosas aplicaciones podrían estar espiando tu correo electrónico, dependiendo del consentimiento que hayas dado. Sigue estas instrucciones para evitarlo:

Paso 1

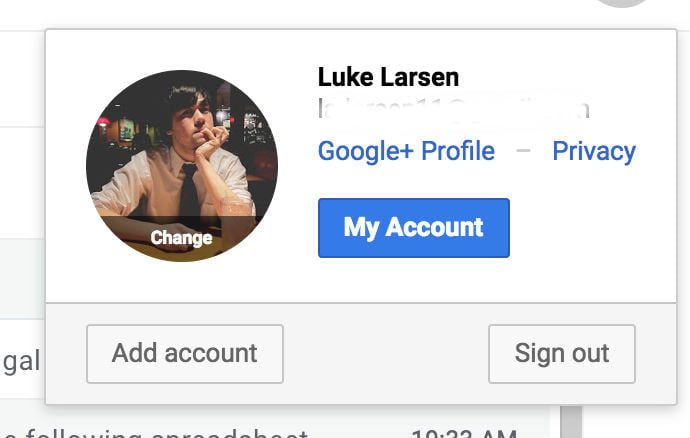

Primero, abre el Gmail y haz clic en tu foto de perfil en la esquina superior derecha.

Paso 2

Haz clic en «Mi cuenta», que te llevara a la página Configuración.

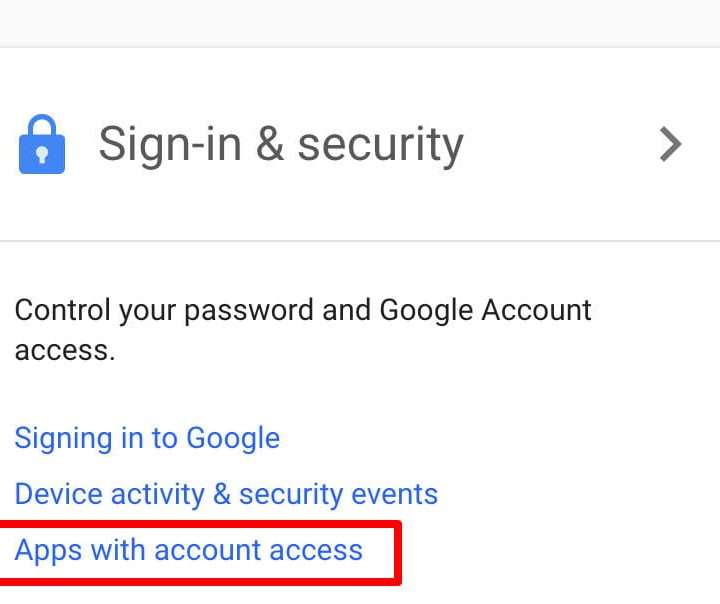

Paso 3

Una vez que estés en la página Configuración, mira debajo de la columna en «Inicio de sesión y seguridad» al lado izquierdo. A continuación, haz clic en «Aplicaciones con acceso a la cuenta».

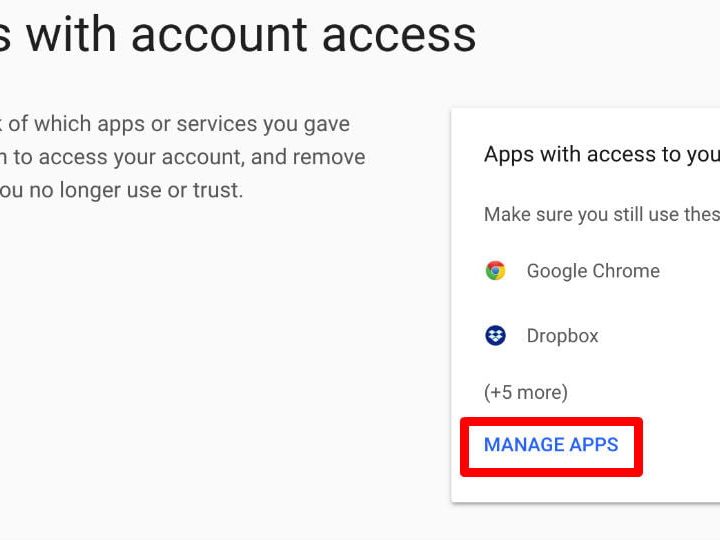

Paso 4

Aquí encontrarás una pequeña lista de algunas de las aplicaciones que tienen acceso a una parte de tu cuenta de Google. En algún momento, consentiste el acceso en todas estas aplicaciones, aunque puede que se aplique, o no, a tu cuenta de Gmail real. Haz clic en el enlace «Administrar aplicaciones» para obtener acceso a los permisos reales que tienen estas aplicaciones.

Paso 5

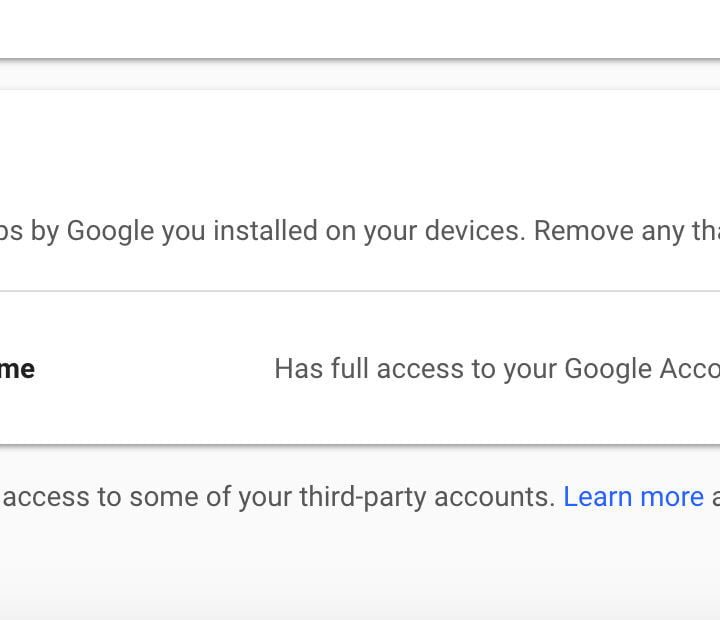

Junto a cada aplicación de la lista, se indicará a qué parte de tu cuenta de Google tiene acceso. Si usas un dispositivo Android, es posible que veas una variedad de juegos y aplicaciones que solo tienen acceso a tu cuenta de Google Play.

Sin embargo, si dice «tiene acceso total a tu cuenta de Google», eso también incluye tu correo electrónico de Gmail. Según las propias declaraciones de Google, eso significa que las aplicaciones pueden escanear tus correos electrónicos.

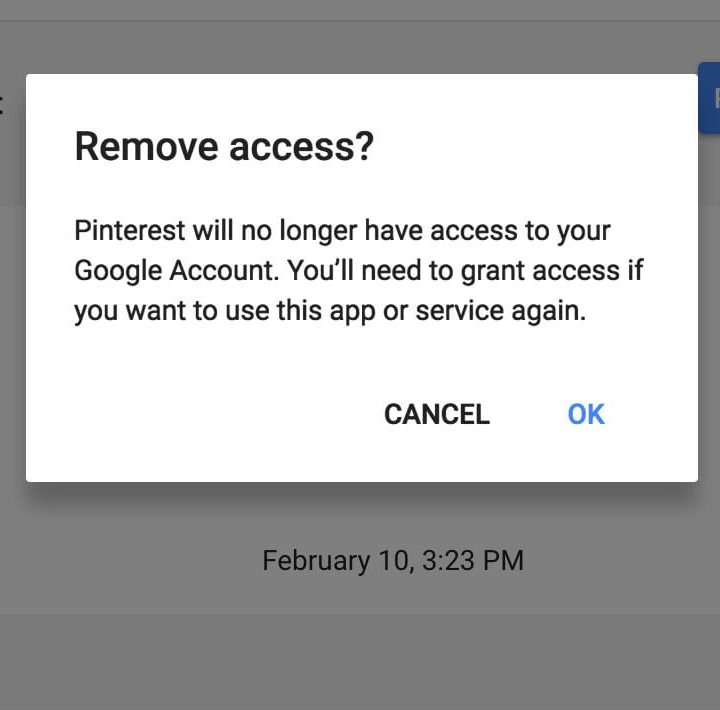

Paso 6

Una vez que hayas encontrado el culpable del espionaje de tu correo electrónico, simplemente haz clic en el nombre de la aplicación. Esto abrirá un cuadro de diálogo que brindará más detalles sobre qué puede ver exactamente la aplicación. Para eliminar los permisos de una vez por todas, haz clic en «Eliminar acceso» y luego en «Aceptar» en el siguiente mensaje.

Antes de hacerlo, debe tenerse en cuenta que algunas aplicaciones dependen de estos permisos para funcionar correctamente.

ANTES DE QUE UN ESCÁNDALO SALGA A La Luz

Tras el escándalo de datos de Cambridge Analytica, es difícil no preocuparse por las políticas de Google. Incluso si las similitudes son superficiales, ninguno de nosotros quiere confiar en una organización que vende datos. Google no parece dispuesto a retroceder respecto a cómo maneja las aplicaciones de terceros todavía, pero una gran presión pública podría hacerle cambiar de opinión sobre este tema.

Mientras tanto, hay muchos otros clientes de correo electrónico que no forman parte de una plataforma tan grande como Gmail. De todo modos, al final, tener una contraseña segura siempre es la mejor manera de proteger tus correos electrónicos privados.