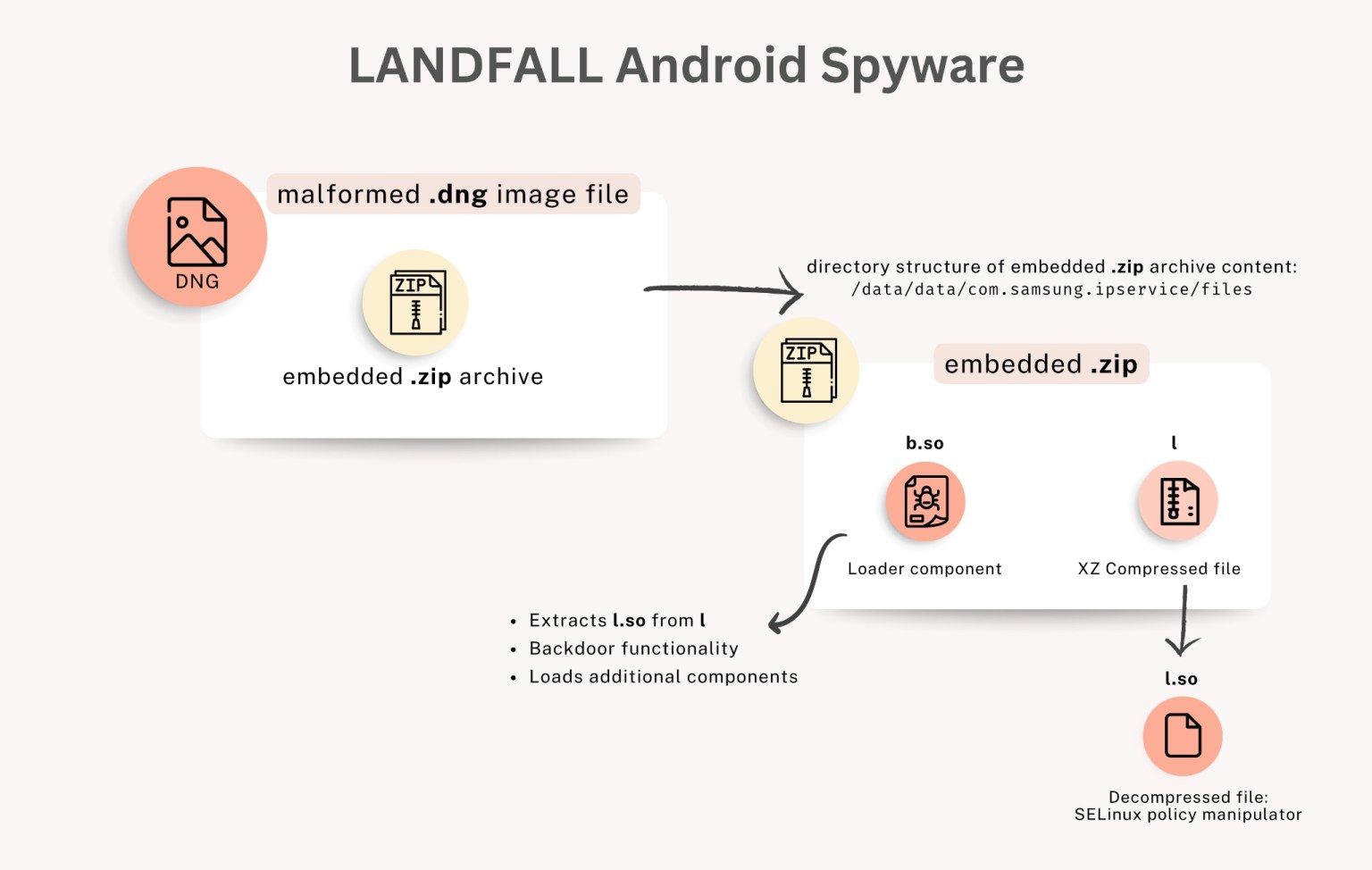

¿Qué ha pasado? Los investigadores de seguridad de la Unidad 42 de Palo Alto Networks han descubierto una campaña de software espía para Android llamada Landfall. El malware explotó una vulnerabilidad de día cero en los teléfonos Samsung Galaxy que podría desencadenarse por una imagen maliciosa enviada a un teléfono, y parece haber sido utilizado en una campaña de espionaje dirigida.

- La falla, rastreada como CVE-2025-21042, se escondió dentro de la biblioteca de procesamiento de imágenes de Samsung, lo que permitió a los atacantes infectar dispositivos con un solo archivo de imagen malicioso.

- El exploit fue de clic cero, lo que significa que las víctimas no necesitaban abrir ni tocar nada. La infección podría ocurrir cuando un archivo malicioso . La imagen DNG se recibe a través de aplicaciones de mensajería como WhatsApp.

- Samsung solucionó el problema en abril de 2025, pero el software espía ya había estado activo desde julio de 2024, ejecutándose silenciosamente durante casi un año antes de su descubrimiento.

- La campaña se dirigió principalmente a Samsung Galaxy S22, S23, S24 y modelos plegables como Z Fold 4 y Z Flip 4, en Android 13 a 15.

Esto es importante porque: Incluso si Samsung parcheó la falla en abril, las campañas de spyware dirigidas pueden durar meses. Los investigadores lo describen como un ataque de precisión contra personas específicas, consistente con la vigilancia en lugar del crimen masivo.

- Las víctimas se ubicaron principalmente en el Medio Oriente y el norte de África, incluidos Irán, Irak, Turquía y Marruecos, lo que sugiere motivos geopolíticos o alineados con el estado.

- El malware se distribuyó a través de una red de servidores vinculados a dominios previamente asociados con el grupo de vigilancia Stealth Falcon, aunque los investigadores no han confirmado exactamente quién está detrás de él.

- Unit 42 dice que el diseño y la infraestructura del software espía sugieren que las mentes maestras detrás de Landfall son proveedores de vigilancia profesionales en lugar de ciberdelincuentes.

¿Por qué debería importarme? Para los usuarios cotidianos, esto demuestra que el spyware moderno no siempre requiere un clic descuidado; Incluso recibir el archivo incorrecto podría desencadenar un exploit.

- Una vez instalado, Landfall podía grabar audio, activar la cámara, recopilar mensajes, contactos y registros de llamadas, y rastrear la ubicación en tiempo real.

Bien, ¿qué sigue? A pesar de que Samsung implementó correcciones para esta falla, los investigadores advierten que aún podrían existir otros exploits no revelados. Si posee un dispositivo Galaxy mencionado anteriormente o ejecuta Android 13-15, esto es lo que puede hacer:

- Asegúrese de que su teléfono Samsung esté completamente actualizado.

- Evite abrir imágenes o archivos de remitentes desconocidos, incluso en aplicaciones de mensajería comunes como Whatsapp.

- Esté atento a las anomalías: el agotamiento inesperado de la batería, el sobrecalentamiento o el uso desconocido de datos en segundo plano podrían indicar un compromiso.

Las vulnerabilidades como Landfall son bastante difíciles de detectar antes de que ataquen. Es por eso que los fabricantes de teléfonos están duplicando la seguridad móvil.