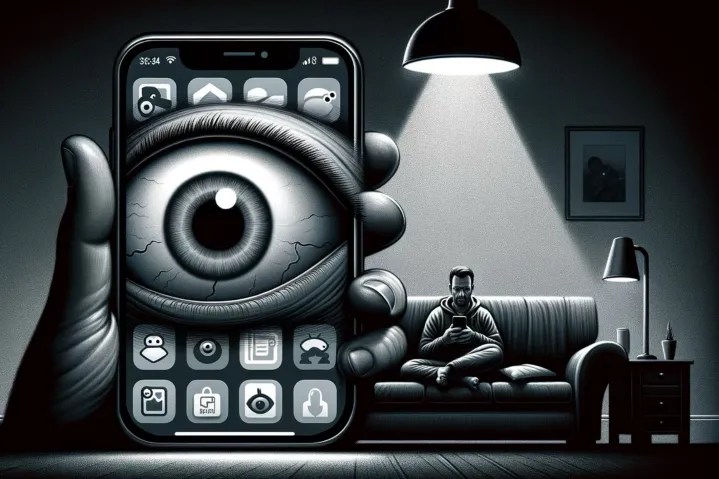

El Grupo NSO hizo sonar las alarmas de seguridad esta semana y, una vez más, se trata del devastadoramente poderoso malware Pegasus que se implementó en Jordania para espiar a periodistas y activistas. Si bien se trata de un caso de alto perfil que implicó que Apple presentara una demanda contra NSO Group, existe todo un mundo de aplicaciones de Android aparentemente inofensivas que recopilan datos confidenciales del teléfono de una persona promedio.

Los expertos en seguridad de ESET han detectado al menos 12 aplicaciones de Android , la mayoría de las cuales están disfrazadas de aplicaciones de chat, que en realidad colocan un troyano en el teléfono y luego roban detalles como registros de llamadas y mensajes, obtienen control remoto de la cámara e incluso extraiga detalles del chat de plataformas cifradas de extremo a extremo como WhatsApp.

Las aplicaciones en cuestión son YohooTalk, TikTalk, Privee Talk, MeetMe, Nidus, GlowChat, Let’s Chat, Quick Chat, Rafaqat, Chit Chat, Hello Chat y Wave Chat. No hace falta decir que si tiene alguna de estas aplicaciones instaladas en sus dispositivos, elimínela inmediatamente.

En particular, seis de estas aplicaciones estaban disponibles en Google Play Store, lo que aumenta los riesgos a medida que los usuarios acuden en masa, poniendo su fe en los protocolos de seguridad implementados por Google. Un troyano de acceso remoto (RAT) llamado Vajra Spy está en el centro de las actividades de espionaje de estas aplicaciones.

Una aplicación de chat que causa graves daños

“Roba contactos, archivos, registros de llamadas y mensajes SMS, pero algunas de sus implementaciones pueden incluso extraer mensajes de WhatsApp y Signal, grabar llamadas telefónicas y tomar fotografías con la cámara”, dice el informe de hallazgos de ESET.

En particular, esta no será la primera vez que Vajra Spy da la alarma. En 2022, Broadcom también incluyó como una variante del troyano de acceso remoto (RAT) que aprovecha Google Cloud Storage para recopilar datos robados de los usuarios de Android.

Este malware se ha vinculado al grupo de amenazas APT-Q-43, que se sabe que apunta específicamente a miembros del establishment militar paquistaní.

El objetivo aparente de VajraSpy es recopilar información del dispositivo infectado y capturar los datos del usuario, como mensajes de texto, conversaciones de WhatsApp y Signal, e historiales de llamadas, entre otras cosas. Estas aplicaciones, la mayoría de las cuales se disfrazaban de aplicaciones de chat, emplea ataques de ingeniería social alineados con el romance para atraer a los objetivos.

Este es un tema recurrente, especialmente teniendo en cuenta el objetivo de las aplicaciones. En 2023, Scroll informó sobre cómo espías del otro lado de la frontera están utilizando trampas de miel para atraer a científicos y personal militar indios para extraer información confidencial mediante una combinación de romance y chantaje. Incluso el FBI ha emitido una alerta sobre estafas románticas digitales, mientras que un empleado de la Casa Blanca perdió más de medio millón de dólares en una de esas trampas.

En el caso más reciente de implementación de VajraSpy, las aplicaciones pudieron extraer detalles de contacto, mensajes, una lista de aplicaciones instaladas, registros de llamadas y archivos locales en diferentes formatos como .pdf, .doc, .jpeg, .mp3 y más. Aquellos con funcionalidades avanzadas exigen el uso de un número de teléfono, pero al hacerlo, también pueden interceptar mensajes en plataformas seguras como WhatsApp y Signal.

Además de registrar el intercambio de texto en tiempo real, estas aplicaciones podrían interceptar notificaciones, grabar llamadas telefónicas, registrar pulsaciones de teclas, tomar fotografías con la cámara sin que la víctima lo sepa y tomar el micrófono para grabar audio. Una vez más, esto último no sorprende.

Recientemente informamos sobre cómo los malos actores están abusando de las notificaciones automáticas en los teléfonos y vendiendo los datos a agencias gubernamentales, mientras que los expertos en seguridad dijeron a Digital Trends que la única forma infalible de detener esto es deshabilitar el acceso a las notificaciones para las aplicaciones.